La seguridad en el ecosistema cripto vuelve a ser puesta a prueba. Una nueva campaña de phishing altamente sofisticada está atacando activamente a los usuarios de MetaMask, una de las billeteras de criptomonedas más utilizadas del mundo. La alerta fue emitida por la firma de ciberseguridad blockchain SlowMist, que identificó un esquema fraudulento diseñado para suplantar procesos de autenticación de dos factores (2FA) con el objetivo de robar frases semilla y tomar control total de las billeteras.

Este ataque no solo destaca por su nivel de realismo, sino también por el momento en el que reaparece: un contexto de reactivación del mercado cripto, aumento del interés minorista y mayor actividad on-chain. Históricamente, estos periodos han coincidido con un repunte de los intentos de estafa, y esta vez MetaMask vuelve a ser el objetivo principal.

TE PUEDE INTERESAR: Estafa con falsas llamadas de Zoom roban más de $300 millones en criptomonedas

¿Qué está pasando con MetaMask? La advertencia de SlowMist

SlowMist, una reconocida empresa especializada en seguridad blockchain, reveló que esta nueva estafa utiliza ingeniería social avanzada, combinando elementos técnicos y psicológicos para engañar incluso a usuarios experimentados de MetaMask.

El CSO de la firma compartió detalles del ataque en X (antes Twitter), señalando que los delincuentes están imitando comunicaciones oficiales de MetaMask Support, alertando a los usuarios sobre supuestos cambios obligatorios en la seguridad de sus billeteras.

El eje central del engaño es simple, pero efectivo:

👉 convencer a la víctima de que debe completar una verificación 2FA urgente para evitar la suspensión o bloqueo de su billetera MetaMask.

Anatomía de la estafa: cómo funciona el phishing que suplanta el 2FA de MetaMask

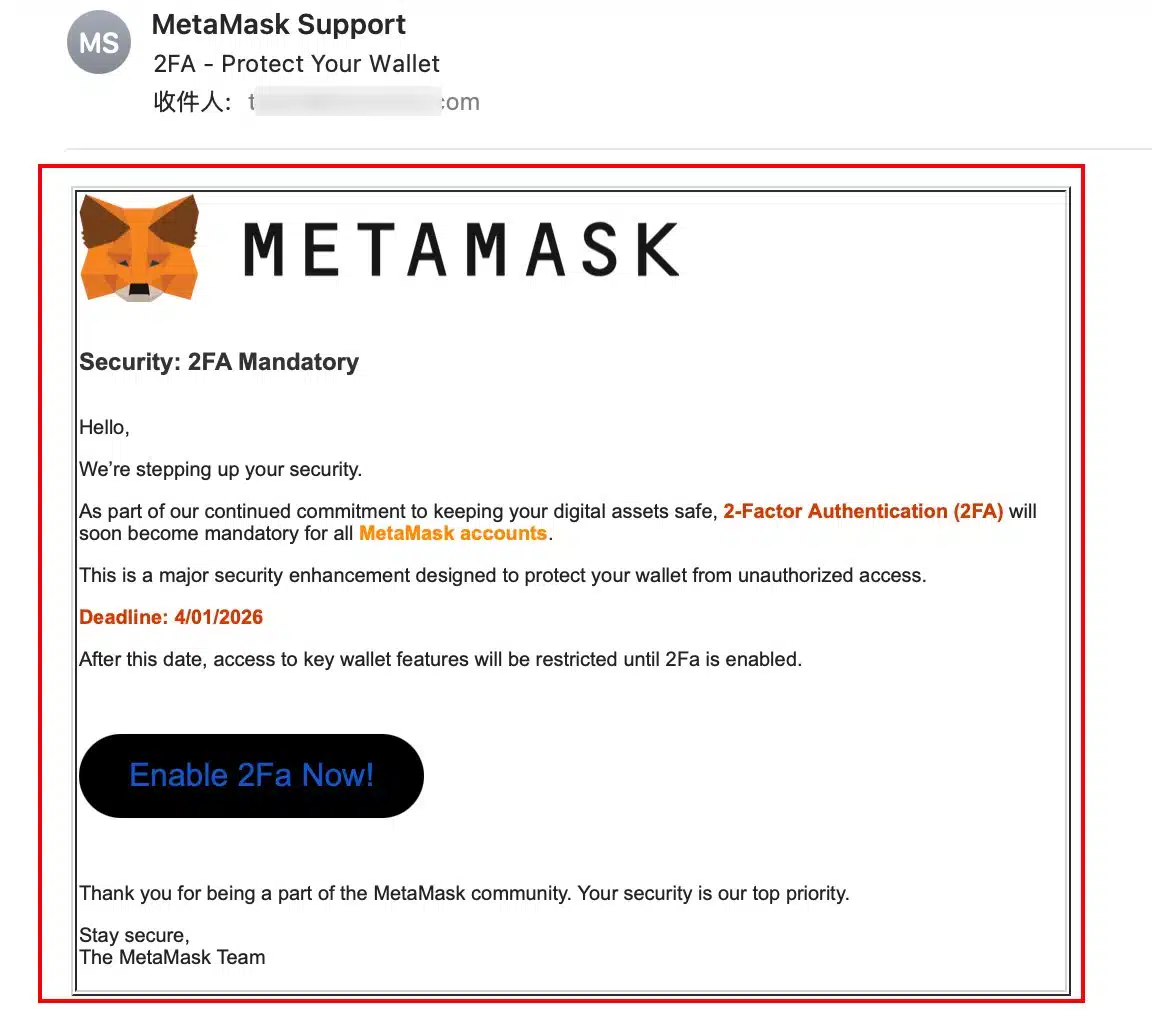

1. Correos falsos con apariencia oficial

Las víctimas reciben emails cuidadosamente diseñados, que imitan con precisión la identidad visual de MetaMask. Estos correos incluyen:

- El logotipo oficial del zorro de MetaMask

- Colores corporativos auténticos

- Lenguaje técnico creíble y profesional

- Mensajes de urgencia relacionados con la seguridad

El correo suele advertir sobre la implementación de nuevas medidas de autenticación de dos factores, afirmando que el usuario debe completar el proceso de inmediato para proteger su billetera.

2. Dominios casi idénticos al original

Uno de los aspectos más peligrosos del ataque es el uso de dominios falsos casi indistinguibles del oficial. Según SlowMist, en los casos documentados:

- El dominio fraudulento difiere solo por una letra

- Visualmente resulta casi imposible de detectar

- Puede pasar desapercibido incluso para usuarios atentos

Este tipo de técnica, conocida como typosquatting, es una de las herramientas más efectivas del phishing moderno.

3. Un flujo de verificación 2FA falso pero convincente

Una vez que el usuario accede al sitio fraudulento, se encuentra con una interfaz que simula un proceso legítimo de seguridad. El flujo está diseñado para generar confianza:

- Mensajes sobre protección avanzada

- Indicadores de “verificación en curso”

- Lenguaje asociado a estándares de seguridad

El paso final es el más crítico:

🔴 se solicita al usuario que ingrese su frase semilla (seed phrase) para “completar la verificación 2FA”.

TE PUEDE INTERESAR: Hackers roban $3 millones en XRP de la billetera de un usuario estadounidense: ZachXBT

Por qué la frase semilla de MetaMask es el objetivo principal

La frase semilla de MetaMask —también conocida como recovery phrase o mnemonic phrase— es el elemento más sensible de una billetera cripto. Quien la posee, tiene control absoluto.

Con acceso a la frase semilla, un atacante puede:

- Transferir fondos sin autorización

- Restaurar la billetera en otro dispositivo

- Acceder a todas las claves privadas asociadas

- Firmar y ejecutar transacciones libremente

- Vaciar la billetera sin dejar rastro inmediato

Lo más grave es que no se necesita contraseña, 2FA ni aprobación del dispositivo una vez que la frase semilla ha sido comprometida.

Por esta razón, MetaMask y otros proveedores de billeteras advierten de forma reiterada que nunca solicitarán la frase semilla, bajo ninguna circunstancia.

El uso del 2FA como arma psicológica

Paradójicamente, el ataque se apoya en uno de los conceptos más asociados a la seguridad digital: la autenticación de dos factores (2FA).

Los estafadores explotan:

- La percepción positiva del 2FA

- El miedo a perder acceso a los fondos

- La urgencia ante supuestas amenazas de seguridad

Este tipo de manipulación psicológica es extremadamente efectiva, especialmente cuando el mensaje coincide con un contexto real de aumento de ataques o cambios en plataformas cripto.

Menos pérdidas en 2025, pero no menos amenazas

Un dato clave que aporta contexto a esta estafa es que, según reportes del sector, las pérdidas por phishing cripto cayeron drásticamente en 2025.

Las cifras indican que:

- Las pérdidas bajaron aproximadamente un 83%

- Se pasó de cerca de $494 millones a unos $84 millones

- La reducción coincidió con menor actividad de mercado

Sin embargo, como explicó el informe de Scam Sniffer, el phishing está directamente correlacionado con la actividad del mercado:

“Las pérdidas por phishing siguieron de cerca la actividad del mercado. Cuando los mercados están activos, aumenta la participación de usuarios y un porcentaje termina cayendo en estafas.”

2026: recuperación del mercado y regreso de los ataques a MetaMask

A comienzos de 2026, el mercado cripto muestra señales tempranas de recuperación:

- Repuntes en Ethereum

- Rallies de memecoins

- Mayor participación minorista

- Incremento de transacciones on-chain

Este escenario crea el entorno perfecto para el regreso de campañas de phishing, como la que actualmente afecta a los usuarios de MetaMask.

Los atacantes no necesitan que todos caigan; basta con que un pequeño porcentaje lo haga para que el ataque sea rentable.

Cómo proteger tu MetaMask de estafas de phishing

Aunque MetaMask no ha sido comprometido a nivel técnico, los usuarios siguen siendo el eslabón más vulnerable. Algunas recomendaciones clave incluyen:

✔ Nunca compartas tu frase semilla: MetaMask jamás te la pedirá, ni por email, ni por web, ni por soporte.

✔ Verifica siempre el dominio: Accede a MetaMask solo desde su sitio oficial o desde la extensión instalada.

✔ Desconfía de mensajes urgentes: Los estafadores se apoyan en el miedo y la presión del tiempo.

✔ Usa extensiones de seguridad: Herramientas anti-phishing pueden ayudarte a detectar dominios maliciosos.

TE PUEDE INTERESAR: Malware Crocodilus: La nueva amenaza que pone en peligro las billeteras cripto en todo el mundo

MetaMask y la eterna batalla contra la ingeniería social

La nueva campaña detectada por SlowMist demuestra que la mayor amenaza para los usuarios de MetaMask no siempre es técnica, sino humana. A medida que el mercado cripto madura, los ataques también lo hacen, volviéndose más creíbles, más sofisticados y más difíciles de detectar.

En un ecosistema donde la custodia personal es clave, la educación y la cautela siguen siendo la mejor defensa. El resurgimiento de este tipo de estafas es un recordatorio claro: en cripto, la seguridad empieza —y termina— con el usuario.